Специалисты по кибербезопасности компании Wandera обнаружили уязвимости в системах онлайн-регистрации ряда авиакомпаний, которые позволяют хакерам легко получить доступ к персональным данным пассажиров. Проблема заключается в том, что авиакомпании направляют пассажирам прямые ссылки на онлайн-регистрацию в незашифрованном виде, что позволяет кому угодно пройти по этой ссылке и увидеть данные пассажира, в частности, фамилию и PNR. Имея эти данные, злоумышленник может использовать их как минимум 7 разными способами, чтобы сделать пассажиру «гадость». Кроме того, есть возможность распечатать посадочный талон, изменив в нем имя и фамилию на свои, и улететь по чужому билету, поскольку сотрудники аэропортов часто не вчитываются в фамилии в документах и сличают лишь фотографии. Впрочем, последнее — это, скорее, «пугалка», поскольку велик риск обнаружения такого подлога.

Уязвимость обнаружена у таких авиакомпаний, как Southwest, Air France, KLM, Vueling, Jetstar, Thomas Cook, Transavia и Air Europa — и, конечно, это не полный список авиакомпаний, поскольку все авиакомпании мира исследователи не проверяли.

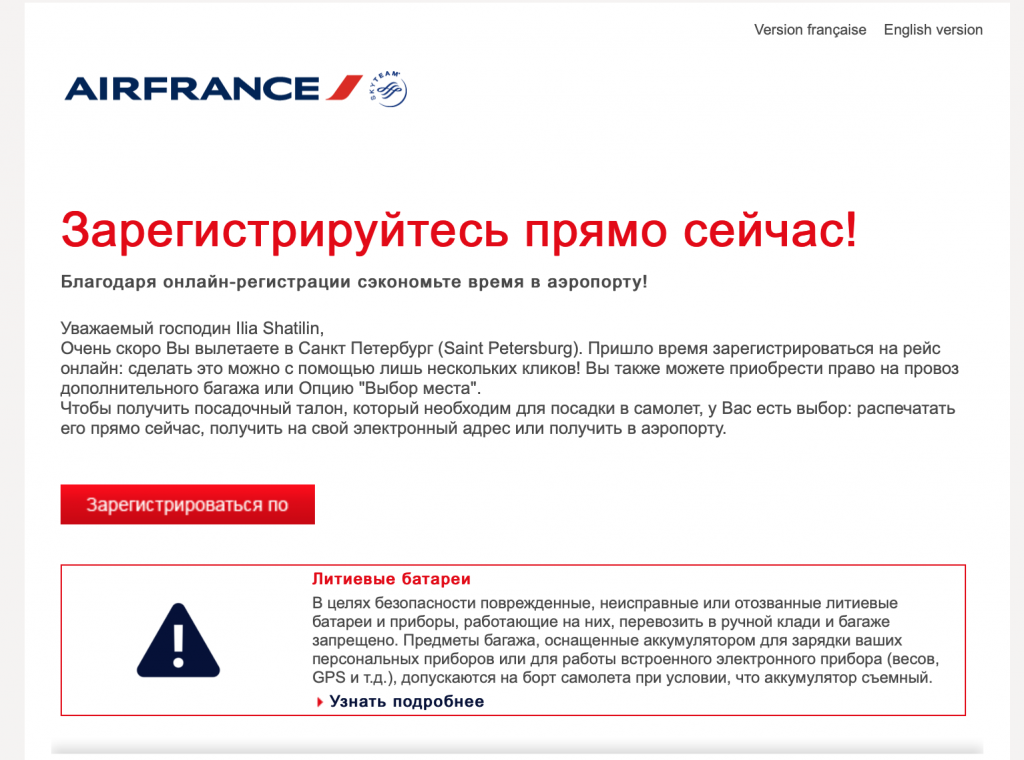

Принцип работы уязвимости прост. Пользователю направляется незашифрованная ссылка (протокол HTTP без шифрования, а не HTTPS). Например, ссылка от Air France имеет приблизительно такой вид:

Теперь, если злоумышленник находится в той же открытой сети Wi-Fi, что и жертва, кликающая по ссылке, то он может перехватить этот запрос и, имея данную ссылку, зайти в личный кабинет жертвы, поскольку никакой авторизации при клике на ссылку не происходит. Кажется, что вероятность того, что хакер будет находиться там же, где и жертва, очень мала. Но это лишь на первый взгляд. На самом деле многие пассажиры проходят онлайн-регистрацию непосредственно в аэропорту, подключившись к аэропортовой сети Wi-Fi, которая, конечно же, открытая, то есть, не требует пароля для подключения.

Соответственно, злоумышленнику достаточно приехать в аэропорт с ноутбуком и при помощи нехитрого софта, фильтрующего запросы, например, по адресам систем онлайн-регистрации вылетающих оттуда авиакомпаний, собирать реквизиты для входа в личные кабинеты на сайтах в промышленных масштабах.

Для сравнения, «Аэрофлот», например, присылает имя, фамилию и PNR прямо в составе ссылки, однако эта ссылка использует HTTPS-протокол, поэтому получить эти данные хакер может только взломав ваш почтовый ящик (в котором и так будет лежать маршрутная квитанция.

Пассажирам во избежание кражи персональных данных подобным способом рекомендуется не пользоваться открытыми сетями Wi-Fi или хотя бы при работе через них подключать VPN.

7 способов злобно подшутить над тем, кто выложил в Интернет фото посадочного талона

В декабре ЭйрФранс прислало ссылку вида

https://www.airfrance.fr/ams/exchange?country=RU&language=ru&ticketnumber=